Dieser Artikel wurde erstmals veröffentlicht bei ITK SECURITY.

Letzte Aktualisierung vor 2 Jahren durch Ruppelt PatrickLesedauer: 8 Minuten

Das Knacken einer passwortgeschützten PDF- oder ZIP-Datei nimmt mit den richtigen Mitteln meist nur wenige Sekunden Zeit in Anspruch. Ein Umstand, dessen sich Banken, Ärzte und viele andere öffentliche Stellen oft nicht bewusst sind.

Was Banken unter „sicher“ verstehen

Sensible Daten sollten nicht per E-Mail ausgetauscht werden. Das ist hinlänglich bekannt. Es gibt weitaus bessere Möglichkeiten, wie z. B. digitale Datenräume. Wir bieten unseren Kunden solche auf eigenen Servern bei uns im Rechenzentrum an, bei denen jede Datei verschlüsselt gespeichert wird und gängige Methoden zum „Cracken“ von Passwörtern nicht möglich sind. Um nur eine ganz einfache Technik zu nennen, beispielsweise weil man nach drei Fehlversuchen ausgesperrt und blockiert wird. Wie so oft hat das natürlich auch einen „Haken“: diese Systeme kosten Geld. Sicherheit gibt es eben nicht zum Nulltarif.

Anderer Ansicht sind leider noch immer zahlreiche Dienstleister, von denen man eigentlich etwas anderes erwarten können sollte. Banken zum Beispiel.

Ein hier viel verbreiteter Irrtum ist, dass das Schützen einer Datei mit einem Passwort dazu führt, dass nur derjenige die Datei öffnen kann, der das Passwort dazu besitzt. Bei PDF Dateien sowie ZIP Archiven ist das sehr beliebt (ich denke an einen INI-Brief der Bank), aber auch bei Word-Dateien oder gepackten ZIP Dateien wird häufig ein Passwortschutz verwendet.

Bei entsprechend komplexem Passwort ist das durchaus sicher, nicht aber wenn so wie bei Banken gängig einfach nur eine fünfstellige Postleitzahl als Passwort verwendet wird. Wie ein einfaches Beispiel zeigt, ist es ein Trugschluss zu glauben, dass so etwas sicher wäre.

Der Testaufbau

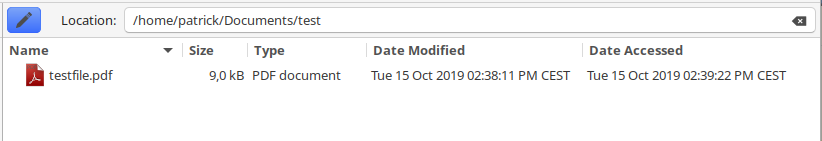

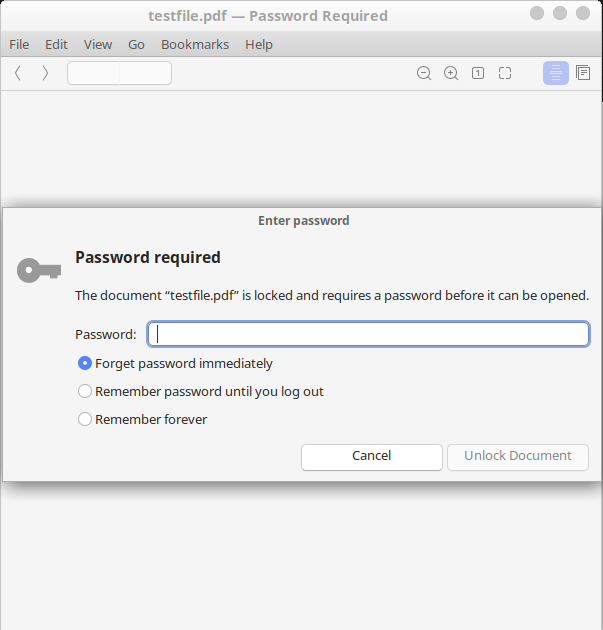

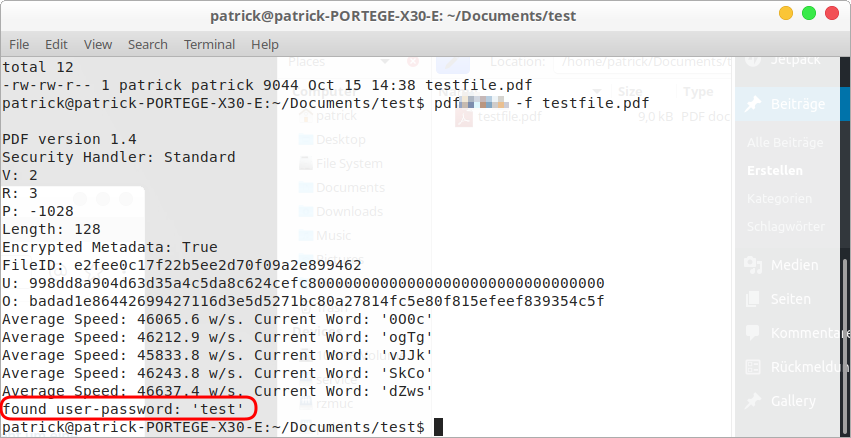

Für meinen Test habe ich eine PDF-Datei erstellt und sie mit dem einfachen Passwort ‚test‘ verschlüsselt. In der Dateiansicht ist sie optisch nicht von einer gewöhnlichen PDF-Datei ohne Verschlüsselung zu unterscheiden. Jeder gängige Rechner kann die Datei öffnen, drucken usw.

Beim Versuch, die Datei zu öffnen, erhält der Benutzer eine Passwortabfrage. Ohne diese lässt sich die Datei nicht öffnen:

Vorgehensweise zum Knacken des Passworts

Dieser Artikel soll nur veranschaulichen, wie einfach es mit den richtigen Mitteln ist, ein solches Passwort zu knacken. Wir geben hier keine Ratgeber, wie man „Hacking“ betreibt. Deshalb sind Teile der nötigen Befehle unkenntlich gemacht.

Ich möchte hier niemanden dazu aufrufen, Unfug zu treiben, sondern nur auf die Problematik als solches hinweisen, um dahingehend zu sensibilisieren.

Die Vorgehensweise ist so simpel wie effektiv. Ich nutze nun mein Notebook, um damit in einer Schleife zu versuchen die Datei zu öffnen. Jedes Mal, wenn die Datei nach dem Passwort fragt, gebe ich ihr ein automatisch generiertes Passwort.

Zunächst werden Wörterbuch-Wörter verwendet. Das erklärt auch, wieso immer dazu geraten wird, keine richtigen Wörter oder gar Namen als Passworte zu verwenden.

Ist keines meiner Passworte, die automatisch aus Wörterbüchern getestet wurde, erfolgreich, geht es mit einer sogenannten „brute force“ Attacke weiter. Hier werden alle denkbaren bzw. möglichen Passwörter einfach durchprobiert. Also erst alles von a bis Z, dann aa, ab, ac, ad, … usw. sowie mit Buchstaben, Zahlen und Sonderzeichenkombinationen. Irgend ein Passwort muss es ja schließlich sein also wird man durch Ausprobieren auch garantiert irgendwann ein funktionierendes Passwort herausfinden.

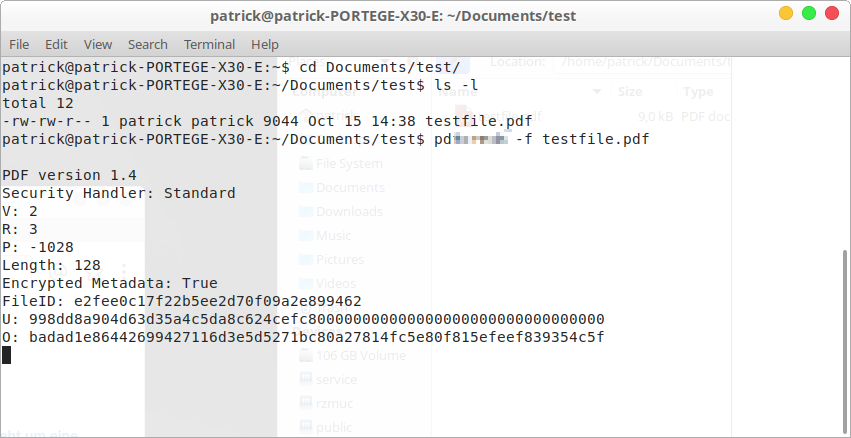

Der Praxis-Test am Beispiel

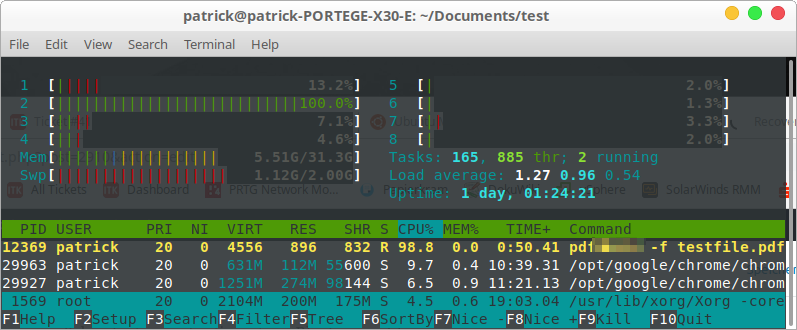

Technisch sieht das dann so aus:

Limitierender Faktor ist dabei nur die Rechenleistung, die mir zur Verfügung steht. Die Prozessorleistung geht auf dem einen Kern, auf dem ich das Programm laufen lasse, auf 100% hoch. Wenn ich das Ganze im großen Stil machen möchte, dann verteile ich die Last auf alle vorhandenen acht Prozessoren. Damit könnte mein Notebook dann rund 370.000 Passwörter pro Sekunde (!) austesten.

Ein bisschen Mathematik

Für diesen einfachen Test reicht mir ein Prozessorkern. In rund 1,5 Minuten wurde das korrekte Passwort durch Probieren herausgefunden.

Und das erklärt auch, wieso zu empfehlen ist, auf besonders kurze Passwörter zu verzichten.

Denken wir uns mal einen Zeichensatz erlaubter Passwortelemente:

- 26 Buchstaben: a bis z (Kleinbuchstaben)

- 26 Buchstaben: A bis Z (Großbuchstaben)

- 7 Umlaute und scharfes S: ä, ö, ü, Ä, Ö, Ü, ß

- 19 Sonderzeichen: . , – _ ; : ! “ § $ % & / ( ) = ? # + *

Das ergibt für jedes Zeichen genau 78 gültige Möglichkeiten. Das heisst, es gibt rechnerisch bei einem

- Passwort mit 1 Stelle nur 78 Möglichkeiten,

- Passwort mit 2 Stellen 78^2 = 6.084 Möglichkeiten,

- Passwort mit 3 Stellen 78^3 = 474.552 Möglichkeiten,

- Passwort mit 4 Stellen 78^4 = 37.015.056 Möglichkeiten,

- Passwort mit 5 Stellen 78^5 = 2.887.174.368 Möglichkeiten,

- Passwort mit 6 Stellen 78^6 = 225.199.600.704 Möglichkeiten usw.

Es ist unschwer zu erkennen, dass die Komplexität und die möglichen Passwörter, die auszuprobieren wären, mit jeder weiteren Stelle des Passworts ganz erheblich ansteigt.

Fazit

Nichtsdestotrotz ändert das beim Knacken der Passwörter rein gar nichts, außer dem zeitlichen Faktor. Wo mein Notebook für vier Stellen keine zwei Minuten braucht, reden wir bei einigen Stellen mehr schon von mehreren Stunden. Mit genügend Rechenleistung und/oder genügend Zeit kann ich also trotzdem jedes beliebige Passwort knacken und muss dabei nichts weiter machen als darauf zu warten, bis mein Automatismus das richtige Passwort ausspuckt. Einzige Abhilfe schafft ein genügend komplexes Passwort, für das sich dann aber ein automatisiertes Verfahren her müsste um auf der sicheren Seite zu sein.

Deshalb ist die händische Datei-Verschlüssung grundsätzlich als nicht sicher anzusehen und nicht zu empfehlen, um damit sensible Dokumente z. B. per E-Mail zu versenden.

Rechtlicher Hintergrund

Beim „Knacken“ von Passwörtern sollte unbedingt der rechtliche Rahmen beachtet werden. Das vorsätzliche Umgehen von Schutzmechanismen ist in der Regel strafbar. Wir empfehlen in diesem Zusammenhang zur weiteren Lektüre den hier verlinkten entsprechenden Artikel des Verlags für Rechtsjournalismus GmbH1).