Signes d'urgence

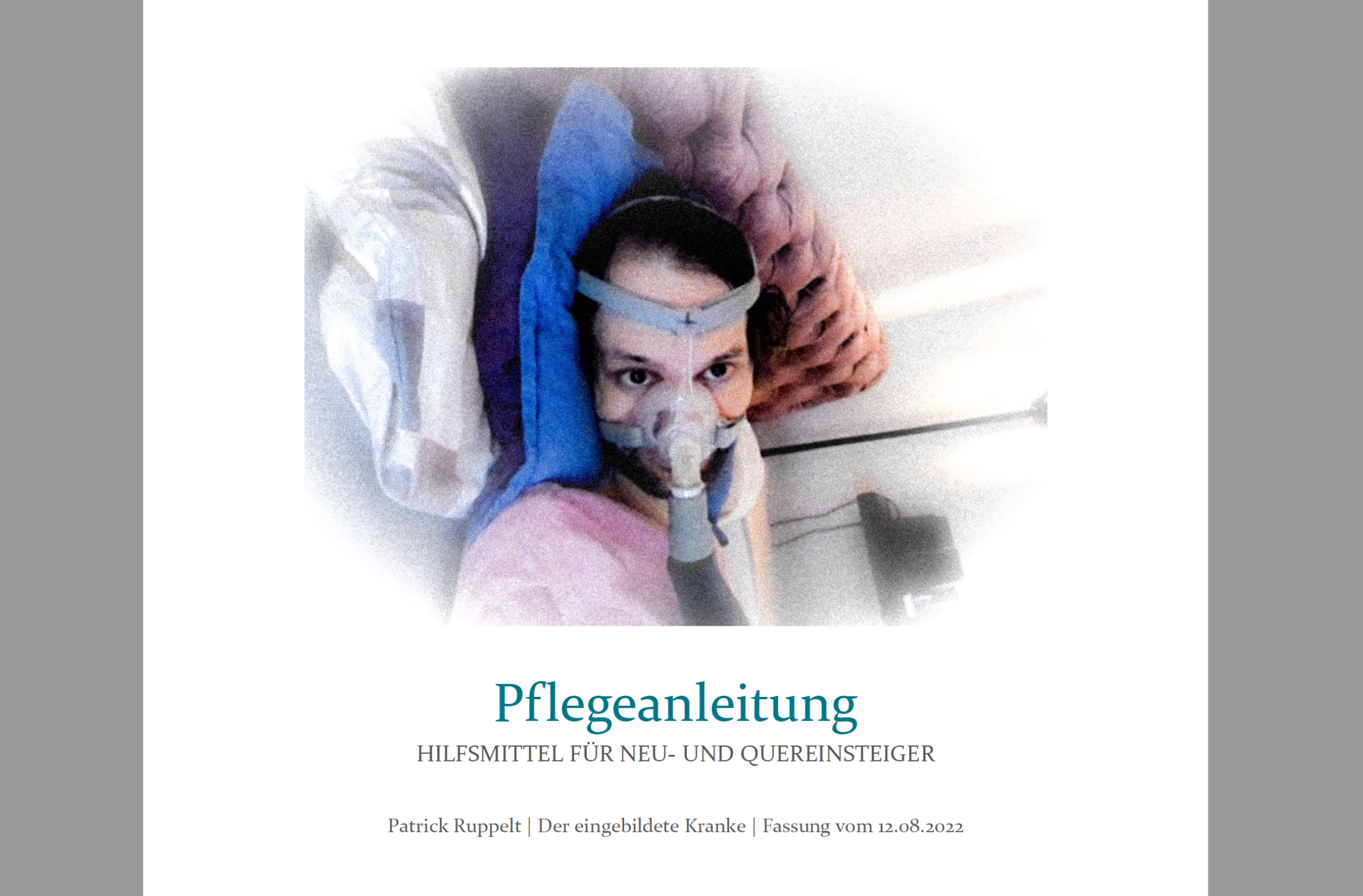

Seitenaufrufe: 975 Wenn alle Stricke reißen, verständige ich mich direkt über die Augen. Es ist deshalb enorm wichtig, dass du dich bei allen Tätigkeiten an und mit meinem Körper ausschlich auf mich fokussierst. Zeichen, die ich verwende: Schnelles Augenblinzeln (Augen schließen und öffnen sich ständig) Leg mich sofort komplett flach auf den Rücken mit Kopf nach rechts. Kein Putzen....